Extended Detection and Response

Endpoint Protection

Elements Agent pour Mobile mise à jour pour iOS

Nous avons mis à jour l'application WithSecure Elements Mobile Protection pour iOS (version 25.5.11428) à compter du 1er avril 2025.

Elle comprend les nouvelles fonctionnalités et améliorations suivantes :

- L'application prend désormais en charge le paramètre "Autoriser les DNS externes".

- Amélioration de la stabilité de l'application

- Amélioration de l'algorithme de filtrage des extensions de Safari

- Le réseau se réinitialise désormais automatiquement lorsque le paramètre DNS est modifié.

Endpoint Detection and Response

Elements EDR - Support linguistique des vues de la réponse

Les vues de réponse prennent désormais en charge toutes les langues disponibles sur le site Elements Security Center:

- Anglais (US)

- Finlandais

- Français

- Allemand

- Italien

- Japonais

- Polonais

- Portugais (Brésil)

- Espagnol (Amérique latine)

- Suédois

Cette amélioration garantit une expérience plus inclusive et accessible à notre base d'utilisateurs mondiale. Voici un exemple de notre localisation française des vues de réponse.

Exposure Management

Nous avons publié des mises à jour de Exposure Management avec les changements suivants :

- Deux nouvelles conclusions sur l'identité sont introduites pour les locataires d'Entra ID en analysant les attributions de rôles de l'utilisateur avec la recommandation correspondante de revoir les rôles privilégiés et leurs permissions :

Le locataire d'Entra ID a plus de 5 administrateurs globaux

Le locataire d'Entra ID a plus de 10 rôles privilégiés

- La page de liste des recommandations (Accueil => Exposition => Recommandation) a désormais la possibilité de filtrer les recommandations par valeur de statut. Il est actuellement possible de filtrer en utilisant une seule valeur. Le filtrage multi-valeurs est en cours d'élaboration. Par défaut, la liste filtre désormais les recommandations ayant le statut Terminé.

- Auparavant, dans la simulation du chemin d'attaque Elements, les TTP de MITRE étaient liés au site Web de MITRE, tandis que les extensions WithSecure n'étaient liées à aucun site. Avec cette mise à jour, les identifiants d'extension des TTP WithSecure dans l'interface utilisateur renvoient désormais aux sites suivants https://ti.withsecure.comqui permet d'accéder directement à des informations détaillées.

Exposure Management pour les entreprises

Exposure Management Portail

Nous avons publié une mise à jour du portail Exposure Management, qui comprend les changements suivants :

- Résolution d'un problème dans la configuration de l'analyse du réseau et du groupe d'analyse où la condition de gravité ignorait les vulnérabilités critiques, ce qui empêchait l'envoi de notifications par courriel après la fin d'une analyse du réseau.

- Agent L'analyse sera désormais automatiquement activée pour les nouveaux appareils avec les abonnements Vulnerability Management ou Exposure Management dès qu'ils seront installés. Cela signifie qu'aucune interaction de l'utilisateur n'est nécessaire pour lancer le processus de numérisation. Les appareils dotés d'autres abonnements devront être activés manuellement pour pouvoir être scannés.

- Résolution d'un problème où les suppressions d'utilisateurs étaient incomplètes, causant des problèmes d'accès pour les nouveaux comptes créés avec la même adresse électronique.

- Résolution d'une vulnérabilité potentielle qui aurait pu conduire à un accès non autorisé aux nœuds de balayage.

- Résolution d'un problème où une vulnérabilité de références directes d'objets non sécurisées (IDOR) dans les permissions des utilisateurs pouvait conduire à une escalade des privilèges.

- Résolution d'un problème où les notifications par courriel de l'analyse de vulnérabilité n'étaient pas envoyées.

System Scan

La prise en charge de la détection des vulnérabilités dans les produits suivants a été ajoutée à Authenticated Scanning :

- Accès sécurisé absolu

- Apache Camel

- Apache Commons VFS

- Récupération du système d'exploitation Dell SupportAssist

- Docusnap

- Affichage en duo

- Pilote JDBC Exasol

- Assistance à distance HPE Insight

- JetBrains TeamCity

- MetaDefender Core

- MetaDefender ICAP Server

- Shell MongoDB (mongosh)

- Nakivo Backup & Replication

- Paragon Partition Manager

- Gestion des privilèges pour Windows

- Progress Telerik Fiddler

- RemotePC

- RustDesk

- SolarWinds Web Help Desk

En outre, les détections des mises à jour cumulatives de Windows ont été divisées en familles. Avertissement: Ce changement peut entraîner une modification significative des résultats et du nombre de CVE liés aux mises à jour cumulatives de Windows.

Elements Foundations

Elements Security Center

Abonnements Voir les améliorations

Nous avons amélioré les performances et ajouté la correspondance des préfixes au filtre des clés d'abonnement dans la vue Abonnements :

- Les abonnements se chargent désormais plus rapidement.

- Le filtrage par clé d'abonnement est plus rapide, en particulier pour les organisations ayant de nombreux abonnements.

- Vous pouvez désormais filtrer à l'aide d'une condition "Commence par" pour faire correspondre les clés par préfixe.

Autres éléments d'intérêt

Avis de menace

Vulnérabilités Ruby (SAML & GraphQL)

Résumé technique

Ruby est un langage de programmation largement utilisé dans la conception de services et d'applications orientés vers le web.

Un avis récemment publié contient trois vulnérabilités qui peuvent être exploitées à distance sans interaction de l'utilisateur. Ces vulnérabilités sont les suivantes :

CVE-2025-25291/ CVE-2025-25292 : Contournement de l'authentification dans le bibliothèque ruby-saml. Un attaquant ayant accès à un document SAML signé valide provenant d'un fournisseur d'identité (IdP) pourrait se faire passer ou s'authentifier en tant que un autre utilisateur.

CVE-2025-27407: Exécution de code à distance dans l'application Bibliothèque Ruby GraphQL. Un attaquant pourrait exploiter ce problème en transférant un projet malveillant via la fonction de transfert direct.

Avis - Compromission du nuage Oracle

Résumé

Depuis le vendredi 21 mars, notre équipe de renseignement sur les menaces surveille une allégation selon laquelle un sous-domaine vulnérable exposé du nuage Oracle a été compromis dans une vaste attaque de la chaîne d'approvisionnement qui a touché jusqu'à 140 000 victimes.

De telles affirmations (d'une ampleur variable) sont relativement courantes sur les forums du web profond et obscur et dans les médias sociaux. En examinant la réputation et la "fiabilité" de l'acteur de la menace, en évaluant les quelques données ou informations que l'acteur incriminé a pu partager sur la violation comme preuve de véracité et les déclarations faites par l'entreprise victime, nous pouvons évaluer la légitimité des affirmations de l'acteur de la menace.

Vous pouvez s'inscrire pour recevoir les rapports mensuels sur les menaces, qui contiennent tous les détails de ces menaces.

Au cas où vous l'auriez manqué

Nous allons bientôt supprimer certains anciens écrans de gestion des organisations sur le site Elements Security Center. Pour en savoir plus, consultez la rubrique article dédié community .

Partagez vos idées avec nous

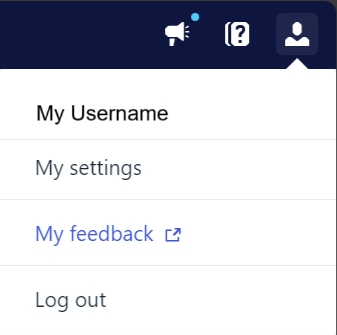

Notre objectif est de co-sécuriser le monde avec vous - désormais sous le nom de WithSecure™. Pour co-créer les meilleurs produits et services de cybersécurité possibles, nous vous recommandons vivement de nous faire part de vos idées par l'intermédiaire de la section "Idées" du site web de WithSecure Community, désormais accessible directement depuis WithSecure™ Elements Security Center.

Plus d'informations

Les modifications et les notes de mise à jour pour toutes les parties de WithSecure™ Elements peuvent être consultées sur le site suivant Centre d'aide