Extended Detection and Response

Endpoint Protection

Elements Agent pour Linux est désormais disponible pour l'architecture ARM64

Nous avons le plaisir d'annoncer que Elements Agent pour Linux incluent désormais la prise en charge des systèmes basés sur ARM64.

Les paquets d'installation peuvent être téléchargés dans la section Centre de téléchargement et dans le Elements Portail.

Avec Secure Mobile Protection pour IOS

Une mise à jour de l'application WithSecure Elements Mobile Protection pour iOS (25.10.11981) a été publiée.

Elle inclut les problèmes corrigés suivants :

- L'application et le portail WithSecure Elements Endpoint Protection prennent désormais en charge le paramètre de protection des SMS.

- La vue "Activités récentes" affiche désormais les occurrences des URL traitées et bloquées.

- Ajout d'une option de filtrage en haut de la liste des URL vérifiées

- Ajout d'un écran principal pour les appareils iPad

- Amélioration de la stabilité de l'application

- Correction d'un problème où la protection du réseau pouvait interférer avec la connectivité internet de certaines applications.

AvecSecure Mobile Protection pour Android

Une mise à jour de l'application WithSecure Elements Mobile Protection pour Android (25.4.0023361) a été publiée.

Elle comprend des améliorations de la stabilité de l'application

Exposure Management

Nous sommes heureux de vous faire part des nombreuses améliorations apportées à WithSecure Exposure Management

Page de la liste des recommandations (Exposition -> Recommandations)

La colonne "Générer le" de la liste de recommandations indique désormais l'heure à laquelle la recommandation a été donnée dans le contexte de l'organisation. A noter que les recommandations historiques peuvent afficher un horodatage très récent du fait que ces informations ne sont disponibles que depuis très peu de temps.

Vues sauvegardées sur les pages Constatations, Recommandations et Identités

La préservation de l'état de la commande est désormais prise en charge par les vues sauvegardées.

Cloud unifié Configuration des locataires Microsoft

Nouvelle gestion des connexions pour Inventaire de l'identité libéré

Données d'identité - Onglet "Évaluation des risques

Il existe désormais une nouvelle possibilité de filtrer les atteintes à l'identité en fonction de leur gravité.

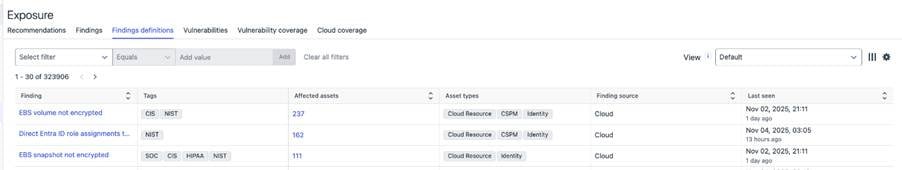

Ajout d'un onglet "Définitions de la recherche" sous Environnement -> Exposition

La page Définitions des résultats répertorie désormais tous les types de résultats potentiels que Exposure Management peut détecter, qu'il s'agisse de vulnérabilités, d'identités, d'actifs en nuage ou de surfaces d'attaque externes. Contrairement à l'onglet Constatations, cette vue inclut les définitions même si aucun actif n'est actuellement affecté. Elle prend en charge la pagination, les filtres enregistrés et la navigation vers des données connexes, conformément aux autres vues de XM.

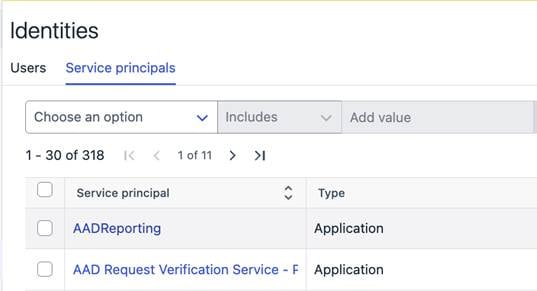

Onglet Service principal ajouter sous Environnement -> Identités

La liste des identités comprend désormais Les principes du service Entra Il fournit des informations de base pour chaque responsable de service. Il prend en charge la pagination, les filtres enregistrés et la navigation vers des données connexes, conformément aux autres vues du site XM.

Exposure Management pour les entreprises

Nouvelle fonctionnalité : Inventaire des identités

Inventaire de l'identité est une nouvelle fonctionnalité de WithSecure™ Elements qui offre aux administrateurs un lieu unifié pour configurer et gérer les locataires d'Entra ID. Elle simplifie la gestion des locataires en centralisant la visibilité et le contrôle au sein du site Elements Security Center.

Pour en savoir plus sur l'inventaire des identités, consultez le document suivant article dédié

Exposure Management Portail

- Amélioration de la performance globale.

- Ajout d'une bannière d'information à la page Utilisateurs de vulnérabilités annonçant sa prochaine dépréciation pour tous les clients.

- Désactivation de la page Utilisateurs de vulnérabilités pour les nouveaux clients Exposure Management.

- Prise en charge des échelles logarithmiques dans le widget Histogramme VM.

- Résolution d'un problème qui provoquait des erreurs lors de l'ouverture des rapports historiques de Web Scan.

- Résolution d'un problème où les notifications par courriel concernant le manque d'espace disque sur les nœuds de balayage n'étaient pas envoyées.

- Désactivation de la page du tableau de bord en masquant l'onglet pour les nouveaux clients de Exposure Management.

System Scan

La prise en charge de la détection des vulnérabilités dans les produits suivants a été ajoutée à Authenticated Scanning :

- Apache Zeppelin

- Snappy Java

La prise en charge de la détection des vulnérabilités dans les produits suivants a été ajoutée à Authenticated Scanning for Windows :

- Paquet de support FPGA pour le compilateur Intel oneAPI DPC++/C++

- Conseiller Intel

- Intel Connectivity Performance Suite

- Distribution Intel pour GDB

- Outil de compatibilité Intel DPC++ (DPCT)

- Primitives de performance intégrées d'Intel (IPP)

- Intel oneAPI Data Analytics Library (oneDAL)

- Intel oneAPI Deep Neural Network Library (oneDNN)

- Intel oneAPI Bibliothèque DPC++ (oneDPL)

- Intel oneAPI Math Kernel Library (oneMKL)

- Intel oneAPI Threading Building Blocks (oneTBB)

- Gestionnaire NetSupport

- QEMU

- Mise à jour du logiciel de Schneider Electric

Elements Foundations

Intégrations

AvecSecure Elements API

Nouvelle opération à distance (envoi de l'état complet)

Nous avons ajouté la prise en charge de API pour le sendFullStatus l'opération à distance, qui permet aux administrateurs de demander un rapport d'état complet des appareils. Cette opération est disponible pour les ordinateurs et les appareils mobiles et ne nécessite aucun paramètre supplémentaire. Une fois l'opération envoyée, le(s) appareil(s) cible(s) envoie(nt) de manière asynchrone son(leur) état au nuage Elements.

Plus d'informations sur le site api page de spécification sous POST /devices/v1/operations endpoint.

Nouveau point d'accès API: Obtenir des mises à jour sur les incidents

Nous avons ajouté un nouveau point d'accès à Elements API qui fournit un accès programmatique à l'historique des mises à jour des incidents.

Détails du point final

GET /incidents/v1/updates

Description

Ce point d'accès permet de récupérer l'historique complet des modifications apportées à un incident spécifique (Broad Context Detection). Chaque mise à jour représente une modification de l'incident au cours de son cycle de vie, y compris les changements d'état, les ajouts de détection, les commentaires et autres modifications.

Capacités clés

Types de mises à jour suivis

- Changements de statut (patch)

- Ajouts, suppressions et modifications de la détection

- Commentaires des utilisateurs

- Actions de réponse

- Fusions d'incidents

- Ajustements du niveau de risque

- Changements de catégorie

- Enquête sur les menaces et résultats de la validation

Suivi de l'État

Chaque mise à jour comprend des objets stateBefore et stateAfter, ce qui vous permet de voir exactement ce qui a changé. Cela inclut le statut, la résolution, le niveau de risque et les catégories.

Informations sur l'origine

Les mises à jour comprennent des informations sur source indiquant si le changement a été effectué par :

- Un utilisateur (avec nom d'affichage)

- Un moteur automatisé

- Une action de réponse

Prise en charge de la pagination

Les résultats peuvent être paginés à l'aide d'une navigation basée sur les ancres, avec une limite configurable de 1 à 100 mises à jour par requête (50 par défaut).

Filtrage

Filtrez les mises à jour par type pour ne récupérer que les modifications pertinentes (par exemple, uniquement les commentaires ou les changements d'état).

Avantages pour les clients

- Piste d'audit complète: Accéder à l'historique complet des modifications d'incidents à des fins de conformité et d'établissement de rapports.

- Responsabilité: Identifier les personnes qui ont apporté des modifications spécifiques aux incidents grâce au suivi de l'origine.

- Soutien à l'intégration: Créer des flux de travail automatisés qui répondent à des types spécifiques de mises à jour d'incidents.

- Analyse des changements: Comparer les états avant et après pour comprendre l'évolution d'un incident.

- Récupération efficace des données: Utilisez le filtrage par type pour ne récupérer que les mises à jour pertinentes, réduisant ainsi les transferts de données inutiles.

- Évolutivité: La prise en charge de la pagination permet de traiter les incidents avec des historiques de mise à jour étendus.

Plus d'informations sur le site Elements API spécification sous la rubrique "Obtenir des mises à jour sur les incidents".

Nouvelles opérations à distance de "redémarrage

Nous avons ajouté deux nouvelles opérations à distance au point de terminaison Elements API device operations qui permettent le redémarrage programmé du système et de agent.

Aperçu des opérations

Les nouvelles opérations "restartSystem" et "restartProduct" sont disponibles via la fonction POST /devices/v1/operations endpoint.

Nouvelles opérations

redémarrerProduit

Redémarre le logiciel WithSecure agent sur un appareil sans redémarrer l'ensemble du système.

redémarrer le système

Redémarre l'ensemble de l'appareil (redémarrage complet du système).

Capacité de traitement par lots

Les deux opérations prennent en charge l'exécution par lots sur un maximum de 5 appareils par demande.

Avantages

- Agent Dépannage : Redémarrer WithSecure agent sans perturber le travail de l'utilisateur en évitant un redémarrage complet du système.

- Automatisation de la maintenance : Intégrer le redémarrage des systèmes dans les flux de maintenance automatisés à la suite de mises à jour logicielles ou de changements de configuration.

- Communication avec les utilisateurs : Prévenir les utilisateurs par des messages personnalisés avant le redémarrage du système, ce qui améliore l'expérience de l'utilisateur.

- Remédiation efficace : Redémarrer rapidement plusieurs appareils dans le cadre d'une réponse à un incident ou d'une procédure de dépannage.

- Contrôle granulaire : Choisissez entre agent et un redémarrage complet du système en fonction des besoins spécifiques de dépannage ou de maintenance.

- Suivi des opérations : Suivre les opérations de redémarrage à l'aide des identifiants d'opération renvoyés pour vérifier l'exécution sur des hôtes distants.

Plus d'informations sur le site Elements API spécification sous "Déclencher des opérations à distance sur des appareils".

Nouvelles actions de réponse pour permettre de nouveaux flux de travail

Nous avons ajouté de nouveaux points de terminaison pour les actions de réponse dans la rubrique

POST /response-actions/v1/execute/<name>

afin d'étendre les capacités d'exécution à distance pour la gestion des appareils et des identités.

Cela vous permet d'automatiser de nouveaux flux de travail qui impliquent d'agir sur les appareils et les identités cibles.

Cette version augmente le nombre d'actions de réponse prises en charge par API de 8 à 32.

Actions de réponse de l'appareil

Les actions suivantes sont possibles :

- Créer un vidage complet de la mémoire - Téléchargement d'un vidage complet de la mémoire de l'appareil

- Supprimer une clé ou une valeur de registre - Supprime une clé ou une valeur de registre Windows spécifiée

- Supprimer une tâche programmée - Supprime une tâche planifiée Windows spécifiée

- Supprimer un service Windows - Supprime un service Windows spécifié

- Supprimer des objets de persistance WMI - Supprime les objets de persistance de Windows Management Instrumentation (WMI)

- Enumérer les processus en cours - Enumère les processus en cours d'exécution sur l'appareil

- Énumérer les mécanismes de persistance WMI - Enumère les mécanismes de persistance WMI, y compris les consommateurs d'événements, les filtres et les liaisons.

- Liste de la structure du système de fichiers - Liste la structure du système de fichiers sur la base de modèles de correspondance de chemins d'accès.

- Liste des clés et valeurs du registre - Répertorie les clés et les valeurs du registre Windows en fonction de modèles de correspondance de chemins d'accès.

- Liste des tâches programmées - Liste de toutes les tâches planifiées de Windows sur l'appareil

- Récupérer les fichiers amcache - Récupère le fichier cache de compatibilité des applications de l'appareil.

- Récupérer les journaux antivirus - Récupère les fichiers journaux du logiciel antivirus pour l'analyse de la sécurité

- Récupérer les artefacts du navigateur - Récupère l'historique du navigateur de l'appareil

- Récupérer les fichiers de traçage du journal des événements - Récupère les fichiers de suivi du journal des événements .etl contenant les enregistrements des activités du système

- Récupérer les fichiers de l'appareil - Récupère les fichiers de l'appareil sur la base de modèles de correspondance de chemin d'accès.

- Récupérer les fichiers de la liste de saut - Récupère les listes de sauts stockées dans les sous-dossiers AutomaticDestinations et CustomDestinations.

- Récupérer l'enregistrement d'amorçage principal - Récupère l'enregistrement d'amorçage principal (MBR) d'un lecteur spécifié.

- Récupérer le tableau du fichier principal - Récupère la table des fichiers principaux (MFT) à partir d'un lecteur spécifié.

- Récupérer les connexions réseau - Récupère les connexions réseau, les tables de routage, les statistiques d'interface et les informations relatives aux processus.

- Récupérer les fichiers de préfiguration - Récupère les fichiers Windows prefetch contenant des preuves de l'exécution du programme

- Récupérer le fichier mémoire du processus - Récupère une vidange de la mémoire d'un processus spécifique

- Récupérer les fichiers de cache RDP - Récupère les fichiers de cache bitmap du protocole de bureau à distance (RDP)

- Récupérer les fichiers récemment consultés - Récupère des informations sur les fichiers et dossiers récemment consultés à partir des artefacts de l'activité de l'utilisateur.

- Récupérer les fichiers de stockage du registre - Récupère les fichiers de stockage du registre Windows

- Récupérer la base de données SRUM - Récupère la base de données SRUM (System Resource Usage Monitor).

- Récupérer les entrées du journal des événements Windows - Récupère les entrées du journal des événements Windows en fonction des filtres spécifiés

- Récupérer les fichiers journaux des événements Windows - Récupère les fichiers journaux des événements Windows

- Terminer le processus - Met fin aux processus correspondant aux modèles spécifiés

- Terminer le fil - Termine un fil de discussion

Actions de réponse à l'identité

Les actions de réponse d'identité suivantes sont disponibles pour Microsoft Entra :

- Bloquer l'accès des utilisateurs dans Microsoft Entra - Bloque l'accès d'un utilisateur à toutes les ressources de l'écosystème Microsoft Entra.

- Fin de la session Microsoft Entra - Met fin à la session Microsoft Entra d'un utilisateur

- Réinitialiser le mot de passe de Microsoft Entra - Réinitialise le mot de passe Microsoft Entra d'un utilisateur

Résultats de l'action de réponse et pièces jointes

Les actions de réponse sont traitées de manière asynchrone : une fois déclenchées, vous pouvez suivre leur progression. Un nouveau point de terminaison est disponible pour récupérer les résultats réels des actions de réponse qui renvoient des données (par exemple, des vidages de mémoire ou d'autres fichiers) :

GET /response-actions/v1/responses/tasks

En utilisant ce point de terminaison, vous pouvez télécharger tous les fichiers ou pièces jointes produits par les actions de réponse terminées. Pour déterminer si votre action est terminée, interrogez d'abord l'état via GET /response-actions/v1/responses. Lorsque l'action est marquée comme terminée, vos pièces jointes sont prêtes à être téléchargées à partir du point de terminaison des tâches.

Commencer à construire

La documentation complète de API est disponible à l'adresse suivante Elements API Référence | WithSecure™ Connect

Autres éléments d'intérêt

Avis de menace octobre : Vulnérabilité Docker Compose Path Traversal (CVE-2025-62725)

Résumé technique

- Une vulnérabilité critique dans Docker Composedes artefacts basés sur l'OCI permet aux attaquants d'effectuer une traversée de chemin et d'écrire des fichiers arbitraires sur le système hôte. Cette faille provient d'une mauvaise validation des annotations de couches dans les fichiers Fichiers YAMLqui sont largement utilisés dans les pipelines CI/CD et les environnements de développement.

- Les attaquants peuvent exploiter cette faille en incitant les utilisateurs à faire référence à un artefact distant malveillant. Cela leur permet d'échapper à la fonction Composer et écrire des fichiers partout où le processus Compose dispose d'autorisations, ce qui peut conduire à la compromission complète de l'hôte, à l'altération des données ou à l'élévation des privilèges.

Partagez vos idées avec nous

Notre objectif est de co-sécuriser le monde avec vous - désormais sous le nom de WithSecure™. Pour co-créer les meilleurs produits et services de cybersécurité possibles, nous vous recommandons vivement de nous faire part de vos idées par l'intermédiaire de la section "Idées" du site web de WithSecure Community, désormais accessible directement depuis WithSecure™ Elements Security Center.

Plus d'informations

Les modifications et les notes de mise à jour pour toutes les parties de WithSecure™ Elements peuvent être consultées sur le site suivant Centre d'aide