Extended Detection and Response

Endpoint Protection

Elements Agent iOS用モバイル・アップデート

2025年4月1日より、iOS向けアプリ「WithSecureElements Mobile Protection 」(バージョン25.5.11428)をアップデートしました。

これには以下の新機能と改良が含まれている:

- アプリが「外部DNSを許可」設定に対応しました

- アプリの安定性の向上

- Safari拡張機能フィルタリングアルゴリズムの改善

- DNSの設定が変更された場合、ネットワークが自動的にリセットされるようになりました。

Endpoint Detection and Response

Elements EDR - レスポンスの言語サポート

レスポンス・ビューが、Elements Security Center で利用可能なすべての言語をサポートするようになりました:

- 英語

- フィンランド語

- フランス語

- ドイツ語

- イタリア語

- 日本語

- ポーランド語

- ポルトガル語(ブラジル)

- スペイン語(ラテンアメリカ)

- スウェーデン

この機能強化により、世界中のユーザーにとって、より包括的でアクセスしやすい体験が保証されます。以下は、フランス語にローカライズされたレスポンス・ビューの例です。

Exposure Management

Exposure Management のアップデートをリリースしました:

- Entra ID テナントでは、ユーザーの役割割り当てを分析することで、特権役割とその権限を見直すことを推奨する、2 つの新しい Identity 所見が導入されています:

Entra IDテナントには5人以上のグローバル管理者がいる

Entra IDテナントに10以上の特権ロールがある

- レコメンデーションリストページ(ホーム => 露出 => レコメンデーション)に、ステータス値によるレコメンデーションのフィルタリング機能が追加されました。現在のところ、1つの値のみを使用してフィルタリングすることが可能です。複数の値によるフィルタリングが可能になります。デフォルトでは、ステータスが "Done "であるレコメンデーションがフィルタリングされます。

- これまで、Elements 攻撃経路シミュレーションにおいて、MITRE TTP は MITRE のウェブサイトにリンクされていましたが、WithSecure 拡張機能はどこにもリンクされていませんでした。今回の更新により、UI の WithSecure TTP 拡張機能 ID は以下のリンク先になりました。 https://ti.withsecure.com詳細情報に直接アクセスできる。

Exposure Management ビジネス向け

Exposure Management ポータル

Exposure Management ポータルのアップデートをリリースしました:

- ネットワークスキャンおよびスキャングループの設定において、重要度の条件が重大な脆弱性を無視するため、ネットワークスキャン完了後に電子メール通知が送信されないという問題が解決されました。

- Agent スキャンは、 または サブスクリプションを持つ新しいデバイスがインストールされるとすぐに自動的に有効になります。このため、スキャン処理を開始するためにユーザーが操作する必要はありません。その他のサブスクリプションを持つデバイスでは、スキャンを手動で有効にする必要があります。Vulnerability Management Exposure Management

- ユーザーの削除が不完全で、同じメールアドレスで作成された新しいアカウントにアクセスできない問題が解決されました。

- スキャンノードへの不正アクセスにつながる潜在的な脆弱性を解決しました。

- ユーザー権限に安全でない直接オブジェクト参照(IDOR)の脆弱性があり、権限の昇格につながる問題を解決しました。

- 脆弱性スキャンからの電子メール通知が送信されない問題を解決しました。

System Scan

Authenticated Scanningに以下の製品の脆弱性検出のサポートが追加された:

- 絶対安全アクセス

- アパッチ・キャメル

- Apache Commons VFS

- Dell SupportAssist OSリカバリ

- ドキュスナップ

- デュエット・ディスプレイ

- Exasol JDBC ドライバ

- HPE Insight リモートサポート

- JetBrains TeamCity

- メタディフェンダー・コア

- MetaDefender ICAPサーバー

- MongoDB シェル (mongosh)

- Nakivoバックアップ&レプリケーション

- パラゴン・パーティション・マネージャー

- Windowsの特権管理

- プログレス Telerik Fiddler

- リモートPC

- ラストデスク

- SolarWinds ウェブヘルプデスク

さらに、Windows累積アップデートの検出がファミリーごとに分けられるようになった。 警告:この変更により、Windowsの累積的更新プログラムに関するCVEの発見と数が大幅に変更される可能性がある。

Elements Foundations

Elements Security Center

サブスクリプション ビューの改善

パフォーマンスが強化され、サブスクリプション ビューのサブスクリプション キー フィルタにプレフィックス マッチングが追加されました:

- 購読の読み込みが速くなりました。

- サブスクリプション・キーによるフィルタリングは、特に多数のサブスクリプションを持つ組織にとっては、より迅速である。

- Starts with "条件を使って、接頭辞でキーをマッチさせるフィルタリングができるようになった。

その他の関心事項

脅威に関する勧告

Rubyの脆弱性(SAML & GraphQL)

テクニカル・サマリー

Rubyは、ウェブ向けのサービスやアプリケーションの設計に広く使われているプログラミング言語です。

最近発表されたアドバイザリーには、ユーザーの操作なしにリモートから悪用できる3つの脆弱性が含まれている。その脆弱性とは

CVE-2025-25291/ CVE-2025-25292の認証バイパス ruby-samlライブラリ.ID プロバイダ(IdP)から有効な署名済み SAML 文書にアクセスできる攻撃者は、以下のようになりすましたり、認証したりすることができる。 他のユーザー.

CVE-2025-27407:でのリモートコード実行 Ruby GraphQLライブラリ.攻撃者は、Direct Transfer機能を使って悪意を持って作成されたプロジェクトを転送することで、これを悪用することができます。

アドバイザリー - オラクル・クラウドの侵害

概要

3月21日(金)以降、当社の脅威インテリジェンス・チームは、公開された脆弱なオラクル・クラウド・サブドメインが、最大14万人の被害者に影響を与える大規模なサプライチェーン攻撃で侵害されたという主張を監視しています。

このような主張は(程度の差はあれ)ディープ・ウェブやダーク・ウェブのフォーラムやソーシャルメディアでは比較的よく見られる。脅威行為者の評判と「信頼性」を見ることによって、加害行為者が侵害についてどのような限られたデータや情報を真実性の証拠として共有しているか、また被害企業がどのような声明を出しているかを評価することで、脅威行為者によって提起された主張の正当性について評価を下すことができます。

あなたは サインアップをクリックすると、これらの脅威の詳細が記載された毎月の脅威レポートを受け取ることができます。

念のため

Elements Security Center の古い組織管理画面の一部を近日中に削除する予定です。 community 専用記事.

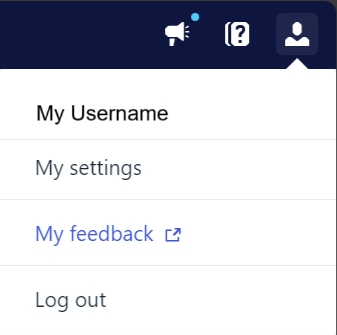

アイデアを共有しよう

WithSecure™の目的は、皆様と共に世界を安全にすることです。可能な限り最高のサイバーセキュリティ製品とサービスを共同創造するために、以下の方法でアイデアを共有することをお勧めします。 ウィズセキュリティのアイデアセクションCommunity現在、WithSecure™Elements Security Center から直接アクセスできます。

詳細情報

WithSecure™Elements のすべての機能に関する変更履歴およびリリースノートは、以下を参照してください。 ヘルプセンター