Extended Detection and Response

Endpoint Protection

Elements Agent ARM64アーキテクチャでLinux版が利用可能に

私たちは次のことを発表できることを嬉しく思います。 Elements Agent Linux用がARM64ベースのシステムをサポートするようになった。

インストールパッケージは ダウンロードセンターそして Elements ポータル.

WithSecureMobile Protection for IOS

iOS向けWithSecureElements Mobile Protection アプリのアップデート(25.10.11981)がリリースされました。

以下の問題が修正された:

- アプリとWithSecureElements Endpoint Protection ポータルがSMS保護設定をサポートするようになりました。

- 最近のアクティビティ "ビューで、処理されたURLとブロックされたURLの発生が表示されるようになりました。

- チェックしたURLのリストの上部にフィルタリングオプションを追加。

- iPad用メイン画面を追加

- アプリの安定性の向上

- ネットワークプロテクションが特定のアプリケーションのインターネット接続を妨害することがあった問題を修正

WithSecureMobile Protection for Android

Android向けアプリ「WithSecureElements Mobile Protection 」のアップデート(25.4.0023361)がリリースされました。

アプリの安定性の改善が含まれます。

Exposure Management

WithSecureの多くの改善点を共有できることを嬉しく思います。Exposure Management

推薦リストページ(露出 -> 推薦)

レコメンデーションリストの "Generate on "カラムに、そのレコメンデーションがいつ行われたかが、組織のコンテキストで表示されるようになりました。 ご注意くださいこの情報はごく最近のものであるため、過去の推奨はごく最近のタイムスタンプを表示する可能性がある。

調査結果、提言、アイデンティティのページで保存されたビュー

オーダー状態の保存が、保存されたビューでサポートされるようになりました。

ユニファイド・クラウド Microsoft テナント構成

新しい接続管理 アイデンティティ目録リリース

身分証明書の詳細 - リスク評価タブ

Identityの侵害を重大度別にフィルタリングできるようになりました。

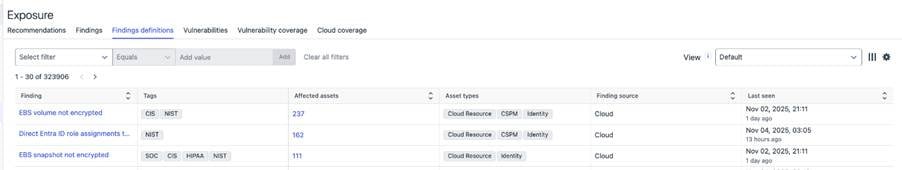

環境」→「暴露」に定義タブを追加

発見定義のページには、Exposure Management が検出できる、脆弱性、ID、クラウド資産、および外部攻撃サーフェスにまたがるすべての潜在的な発見タイプが一覧表示されるようになりました。Findings タブとは異なり、このビューには、現在影響を受けているアセットがない場合でも定義が含まれます。ページネーション、保存されたフィルタ、関連データへのナビゲーションをサポートしており、他のXM ビューと一貫性があります。

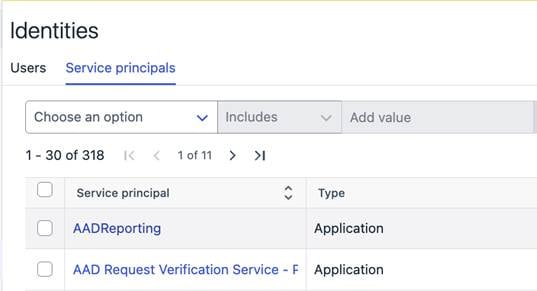

サービスプリンシパルタブの「環境」→「アイデンティティ」に追加

現在、IDリストには以下のものが含まれている。 エントラのサービス・プリンシパル各サービスプリンシパルの基本情報を提供する。ページネーション、保存されたフィルター、関連データへのナビゲーションをサポートしており、他のXM ビューと一貫性があります。

Exposure Management ビジネス向け

新機能アイデンティティ・インベントリ

アイデンティティ目録はWithSecure™Elements の新機能で、管理者がEntra IDのテナントを設定・管理するための統一された場所を提供します。Elements Security Center 内に可視性と制御を一元化することで、テナント管理を簡素化します。

Identity Inventoryの詳細については、こちらをご覧ください。 専用記事

Exposure Management ポータル

- 全体的なパフォーマンスの向上。

- 脆弱性ユーザーページに、全顧客を対象とした次期非推奨の情報バナーを追加。

- Exposure Management 、新規のお客様向けに脆弱性ユーザーページを無効化。

- VMヒストグラム・ウィジェットに対数目盛りのサポートを追加。

- 過去の Web Scan レポートを開くとエラーが発生する問題を解決しました。

- スキャンノードのディスク容量低下に関する電子メール通知が送信されない問題を解決しました。

- Exposure Management の新規顧客のタブを非表示にすることで、ダッシュボードページを無効化。

System Scan

Authenticated Scanningに以下の製品の脆弱性検出のサポートが追加された:

Authenticated Scanning for Windowsに以下の製品の脆弱性検出のサポートが追加されました:

- インテル® oneAPI DPC++/C++ コンパイラー用 FPGA サポートパッケージ

- インテル・アドバイザー

- インテル・コネクティビティ・パフォーマンス・スイート

- GDB用インテル・ディストリビューション

- インテル DPC++ 互換性ツール (DPCT)

- インテル インテグレーテッド・パフォーマンス・プリミティブ(IPP)

- インテル oneAPI データ分析ライブラリ (oneDAL)

- インテル oneAPI ディープ・ニューラル・ネットワーク・ライブラリ (oneDNN)

- インテル oneAPI DPC++ ライブラリ (oneDPL)

- インテル oneAPI 数学カーネル・ライブラリ (oneMKL)

- インテル oneAPI スレッディング・ビルディング・ブロック (oneTBB)

- ネットサポートマネージャー

- QEMU

- シュナイダーエレクトリック ソフトウェア・アップデート

Elements Foundations

統合

WithSecureElements API

新しいリモート操作(フルステータス送信)

のAPI サポートを追加した。 sendFullStatus リモート操作により、管理者はデバイスから完全なステータスレポートを要求することができます。この操作はコンピュータとモバイルデバイスの両方で利用可能で、追加のパラメータは必要ありません。操作が送信されると、対象のデバイスは非同期でステータスをElements クラウドに送信します。

続きを読む api 仕様ページアンダー ポスト /devices/v1/operationsエンドポイント。

新しいAPI エンドポイント:インシデント・アップデートの入手

インシデントの更新履歴にプログラムでアクセスできる新しいエンドポイントをElements API に追加しました。

エンドポイントの詳細

ゲット/インシデント/v1/アップデート

説明

このエンドポイントは、特定のインシデント (Broad Context Detection) に対して行われた変更の完全な履歴を取得します。各更新は、ステータスの変更、検出の追加、コメント、およびその他の修正を含む、インシデントのライフサイクルにわたる修正を表します。

主な能力

追跡される更新の種類

- ステータス変更(パッチ)

- 検出の追加、削除、変更

- ユーザーコメント

- 対応措置

- インシデント・マージ

- リスクレベルの調整

- カテゴリー変更

- 脅威の調査と検証結果

州別トラッキング

各更新にはstateBeforeとstateAfterオブジェクトが含まれ、何が変更されたかを正確に確認することができます。これには、ステータス、解決策、リスクレベル、カテゴリが含まれます。

原産地情報

更新情報には、source 、変更が行われたかどうかを示す情報が含まれる:

- ユーザー(表示名)

- 自動エンジン

- レスポンスアクション

ページネーションのサポート

結果は、アンカーベースのナビゲーションを使用してページ分割することができ、リクエストごとに1~100更新の制限を設定できます(デフォルトは50)。

フィルタリング

更新をタイプ別にフィルタリングし、関連する変更のみを取得する(コメントのみ、ステータス変更のみなど)。

お客様のメリット

- 完全な監査証跡:コンプライアンスと報告のために、インシデントの修正履歴にアクセスできます。

- 説明責任:オリジン追跡により、誰がインシデントに特定の変更を加えたかを特定。

- 統合サポート:特定のタイプのインシデントアップデートに対応する自動ワークフローを構築します。

- 変化分析:事件の進展を理解するために、事件の前後の状態を比較する。

- 効率的なデータ検索:タイプフィルタリングを使用して、関連する更新のみを取得し、不要なデータ転送を削減します。

- スケーラビリティ:ページネーションのサポートにより、膨大な更新履歴を持つインシデントの処理が可能。

続きを読む Elements API スペックページの「インシデント・アップデートを入手」の下にある。

新しい「リスタート」リモート操作

Elements API デバイス操作エンドポイントに、プログラムによるシステムおよびagent 再起動を可能にする2つの新しいリモート操作を追加した。

事業概要

新しい操作 "restartSystem "と "restartProduct "は ポスト/devices/v1/operationsエンドポイント。

新規事業

リスタートプロダクト

システム全体を再起動することなく、デバイス上の WithSecureagent ソフトウェアを再起動します。

再起動システム

デバイス全体を再起動する(完全なシステム再起動)。

バッチ機能

どちらの操作も、1回のリクエストにつき最大5台までのデバイスに対するバッチ実行をサポートしている。

メリット

- Agent トラブルシューティングシステムの完全な再起動を回避することで、ユーザの作業を中断することなく WithSecureagent を再起動します。

- メンテナンスの自動化:ソフトウェアの更新や構成の変更に伴うシステムの再起動を、自動化されたメンテナンスワークフローに統合します。

- ユーザーとのコミュニケーション:システム再起動前にカスタムメッセージでユーザーに事前通知を行い、ユーザーエクスペリエンスを向上。

- 効率的な修復:インシデント対応やトラブルシューティング手順の一環として、複数のデバイスをすばやく再起動。

- 粒度の細かいコントロール:特定のトラブルシューティングやメンテナンス要件に基づき、agent- のみ、または完全なシステム再起動のいずれかを選択します。

- オペレーションのトラッキング:返された操作IDを使用して再起動操作を追跡し、リモートホストでの実行を検証する。

続きを読む Elements API スペックデバイスのリモート操作をトリガーする」の下にあります。

新しいワークフローを可能にする新しいレスポンス・アクション

の下に新しいレスポンス・アクション・エンドポイントを追加しました。

POST /response-actions/v1/execute/<name>

デバイスとアイデンティティの両管理におけるリモート実行機能を拡張する。

これにより、対象となるデバイスやIDに作用する新しいワークフローを自動化することができる。

このリリースでは、API 対応レスポンス・アクションの数が 8 から 32 に増加しました。

デバイス応答アクション

以下のデバイス応答アクションが利用可能である:

- フルメモリダンプの作成- デバイスからフルメモリダンプをアップロードする

- レジストリキーまたは値の削除- 指定した Windows レジストリキーまたは値を削除します。

- スケジュールされたタスクを削除する- 指定したWindowsスケジュールタスクを削除する

- Windowsサービスの削除- 指定したWindowsサービスを削除する

- WMI永続化オブジェクトの削除- Windows Management Instrumentation (WMI) 永続オブジェクトの削除

- 実行中のプロセスを列挙する- デバイス上で実行中のプロセスを列挙する

- WMI永続化メカニズムの列挙- イベントコンシューマ、フィルタ、バインディングを含むWMI永続化メカニズムを列挙する。

- ファイルシステム構造の一覧- パスのマッチングパターンに基づいてファイルシステムの構造を一覧表示する。

- レジストリ・キーと値のリスト- パスのマッチングパターンに基づいて、Windowsレジストリキーと値を一覧表示します。

- スケジュールされたタスクのリスト- デバイス上のすべてのWindowsスケジュールタスクを一覧表示

- amcacheファイルの取得- デバイスからアプリケーション互換性キャッシュ・ファイルを取得します。

- ウイルス対策ログの取得- セキュリティ分析のためにウイルス対策ソフトのログファイルを取得

- ブラウザのアーティファクトを取得する- デバイスからブラウザの履歴を取得

- イベントログトレースファイルの取得- .etl イベントログトレースファイルを取得します。

- デバイスからファイルを取り出す- パスの一致パターンに基づいてデバイスからファイルを取得する

- ジャンプリストファイルの取得- AutomaticDestinationsサブフォルダおよびCustomDestinationsサブフォルダに保存されているジャンプリストを取得します。

- マスターブートレコードの取得- 指定したドライブからマスターブートレコード(MBR)を取得します。

- マスター・ファイル・テーブルの取得- 指定したドライブからマスター・ファイル・テーブル(MFT)を取得します。

- ネットワーク接続の取得- ネットワーク接続、ルーティングテーブル、インターフェイス統計、および関連するプロセス情報を取得します。

- プリフェッチファイルの取得- プログラム実行の証拠となるWindowsプリフェッチファイルを取得します。

- プロセス・メモリ・ダンプの取得- 特定のプロセスのメモリーダンプを取得する。

- RDPキャッシュファイルの取得- リモートデスクトッププロトコル(RDP)のビットマップキャッシュファイルの取得

- 最近アクセスしたファイルの取得- 最近アクセスされたファイルやフォルダに関する情報を、ユーザーのアクティビティ成果物から取得します。

- レジストリハイブファイルの取得- Windowsレジストリのハイブファイルを取得

- SRUMデータベースの取得- システム再source 使用状況モニター(SRUM)データベースを検索します。

- Windowsイベントログエントリーの取得- 指定されたフィルターに基づいてWindowsイベントログエントリーを取得します。

- Windowsイベントログファイルの取得- Windowsイベントログファイルの取得

- プロセスを終了する- 指定されたパターンにマッチするプロセスを終了する

- スレッドを終了する- スレッドを終了する

アイデンティティへの対応

Microsoft Entra では、以下の ID 応答アクションを使用できます:

- Microsoft Entraでユーザーアクセスをブロックする- Microsoft Entraエコシステム内のすべてのリソースへのアクセスをブロックします。

- Microsoft Entraセッションの終了- ユーザーの Microsoft Entra セッションを終了します。

- Microsoft Entraのパスワードをリセットする- ユーザーの Microsoft Entra パスワードをリセットします。

対応措置の結果と添付書類

レスポンス・アクションは非同期に処理されます。いったんトリガーされると、その進行状況を監視することができます。データを返すレスポンス・アクションの実際の結果(たとえば、メモリー・ダンプやその他のファイル)を取得するための新しいエンドポイントが利用可能です:

GET /response-actions/v1/responses/tasks

このエンドポイントを使うことで、完了したレスポンスアクションによって生成されたファイルや添付ファイルをダウンロードすることができます。アクションがいつ終了したかを判断するには、まず GET /response-actions/v1/responses で状態をポーリングします。アクションが終了したとマークされると、添付ファイルは tasks エンドポイントからダウンロードできるようになります。

建設開始

API の完全なドキュメントは下記から入手できる。 Elements API 参考|ウィズセキュア™コネクト

その他の関心事項

脅威アドバイザリ 10月Docker Compose パストラバーサルの脆弱性 (CVE-2025-62725)

テクニカル・サマリー

- の致命的な脆弱性 Docker ComposeのOCIベースのアーティファクトの処理により、攻撃者はパスのトラバーサルを実行し、ホストシステムに任意のファイルを書き込むことができる。この欠陥は、レイヤーアノテーションの不適切な検証に起因しています。 YAMLファイルCI/CDパイプラインや開発環境で広く使用されている。

- 攻撃者は、ユーザーを騙して悪意のあるリモートアーティファクトを参照させることで、この欠陥を悪用することができる。これにより 作曲するディレクトリをキャッシュし、Compose プロセスがパーミッションを持っている場所であればどこにでもファイルを書き込みます。

アイデアを共有しよう

WithSecure™の目的は、皆様と共に世界を安全にすることです。可能な限り最高のサイバーセキュリティ製品とサービスを共同創造するために、以下の方法でアイデアを共有することをお勧めします。 ウィズセキュリティのアイデアセクションCommunity現在、WithSecure™Elements Security Center から直接アクセスできます。

詳細情報

WithSecure™Elements のすべての機能に関する変更履歴およびリリースノートは、以下を参照してください。 ヘルプセンター